近期出现群晖、威联通等NAS网络存储服务器的数据遭到勒索病毒攻击。被攻击的文件会被加密并且无法打开,加密之后向受害者索要0.06个比特币(约4300元人民币)作为解密文件的赎金。

根据安全团队对于中招的NAS主机进行日志分析后发现,该勒索文件名的后缀为encrypt,中勒索病毒的设备上存在大量桌面口令和SSH口令被爆破的记录,并且在文件被加密前有通过桌面登录成功的记录。群晖表示,经过调查,这是采用字典攻击获取密码,而非利用特定系统安全性漏洞。所以密码强度以及安全防护措施尤为重要。

简单来说,群晖等NAS主机,默认是会开启外部管理功能的(比如远程桌面、远程SSH命令行等),这样可以方便用户的日常使用,当然了,用户还需要在家里路由器上面进行相关的端口映射,才能从公网上面访问到NAS主机。

那么,黑客具体是如何知道IP地址、入侵进去的呢?

黑客是如何进行攻击群晖Synology NAS 网络存储服务器的

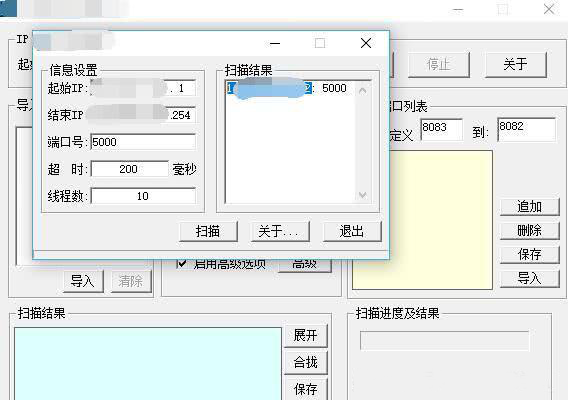

1、获取攻击目标:黑客自然不可能事先知道目标NAS主机的公网IP地址,但是他可以通过批量扫描端口的方式来获取目标,国内宽带运营商的公网IP地址段,网上是随意查得到的(详细到城市),所以,人家随意选取一段IP地址范围,通过端口检测工具就可以从中找出开通了外网功能的NAS主机,以群晖为例,把目标端口设定为5000、5001(群晖NAS的远程桌面端口),开始检测,等待结果。

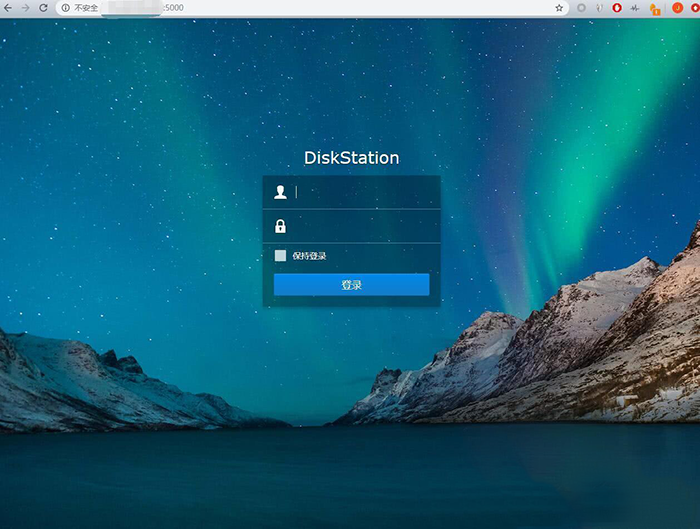

用浏览器随便打开一个结果看看,果然,就是群晖NAS的远程桌面,当然了,没有密码是进不去的。

2、实施弱口令探测:那黑客接下来怎么样获得目标NAS的管理员密码呢,其实,是一个非常笨的办法-弱口令扫描,也是通过工具,把目标用户名设定为admin和root(6.0版本之前的默认用户名),密码自然是不知道的,于是,黑客就采用了密码字典的方式挨个尝试(当然了,不是手工,是软件全自动的),弱密码字典里面,包含了常见的各种弱密码,比如123456、888888、生日组合等,接下来,自然是等待了,虽然可能性非常低,但是总会有不小心的人使用一些弱密码的。

3、植入勒索病毒:如果有幸拿到了某台NAS的密码,后面自然就简单了,登录进去,植入勒索病毒、加密硬盘数据。

上面,就是黑客实施NAS主机入侵的过程,也是很常见的入侵手段,那么对于咱们普通用户,怎样防范这种攻击方式呢?

注意如下几点,就能轻松防范群晖Synology 中勒索病毒:

1、停用默认管理员账号:在控制面板>用户帐号新增一组帐号且具管理员权限的帐号,并停用系统预设的admin帐号,然后另外新建不同的账号密码设置为管理员权限。

2、杜绝弱密码:这个很容易理解,密码足够复杂的话,黑客是死活都进不来的,弄个10几位长度的密码,加上大小写、加上符号,能爆破的几率为0.0000000001%。

3、修改默认端口:黑客寻找目标的第一步,就是撒网捕鱼式的通过默认端口进行探测,我们只要把默认端口修改掉,就能杜绝对方的进一步攻击,怎么改?很简单,路由器端口映射那里,把外网的5000改成其他不常见的端口,比如51525,内网则还是指向5000,以后自己使用外网访问的时候,记得通过新端口进行访问,至于SSH功能,用不着就关掉。

4、开启登录失败封锁:在控制面板启用登录失败自动封锁,防止多次登录失败尝试。

5、及时更新最新系统以及补丁:假设是NAS系统的原因出现漏洞,那就非常危险了,所以,要养成及时更新系统的好习惯。

6、启用防火墙:在控制面板中启用防火墙,只为必要的服务开启外部网络端口。

7、安装安全工具:群晖NAS也提供”安全顾问”工具,并且采用安全性扫描解决方案Qualysguard Security Scan,在每次的DSM重大更新对系统进行完整扫描并采取相关修复措施,为你的NAS加上重重保护屏障。

8、文件版本回滚:针对勒索病毒,可以通过对文件的实时备份、快照来避免因中招而丢失重要文件。Cloud Station Backup、Hyper Backup都支持多版本备份,有了多版本,你就可以轻松将文件还原至受感染前的状态。

9、文件权限控制:如果你的文件经常会需要分享给NAS帐号以外的人员,建议在通过Drive分享文件时,设置访问密码、有效期等。并且做好文件的权限控制设置。